Mikrotik ptp bridge ap. Mikrotik ptp bridge ap

Mikrotik RoS, полезные мелочи

Распространенность оборудования Mikrotik растет с каждым днем, все больше устройств, а значит и RoS, появляется не только в корпоративном секторе, но и у обычных, домашних пользователей. К сожалению, не смотря на вполне нормальные настройки по умолчанию, которые можно сделать через Quick Set, в интернете можно встретить множество советов очистить конфигурацию, и сделать как-то по «особому», с «нуля». В этой статье я хочу поделится своим опытом и дать рекомендации, как изменить конфигурацию из Quick Set под свои нужды, при этом сохранив достаточный уровень защищенности.

Что такое Quick Set?

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

- CAP — Режим управляемой точки доступа, требует наличия настроенного CAPsMAN

- CPE — Режим Wi-Fi клиента, когда интернет вам приходит по Wi-Fi

- HomeAP [dual] — Режим домашней точки доступа, тут количество настроек уменьшено, а их названия приближены к сленгу «домашних пользователей»

Дальше мы будем в основном настраивать HomeAP\WISP AP, но советы пригодятся и в других конфигурациях.

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

Доступность на внешних интеейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интеейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интеейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

В простой, домашней конфигурации, в списке discovery могут быть интеейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интеейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in-interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интеейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list=RFC 1918 add address=172.16.0.0/12 list=RFC 1918 add address=192.168.0.0/16 list=RFC 1918 /ip firewall filter add action=drop chain=input comment=Drop RFC 1918 in-interface-list=WAN src-address-list=RFC 1918 add action=drop chain=forward comment=Drop RFC 1918 dst-address-list=RFC 1918 out-interface-list=WAN add action=drop chain=output comment=Drop RFC 1918 dst-address-list=RFC 1918 out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интеейс, смотрящий в сторону провайдера.

А вот набор маршутов в «черную дыру»

/ip route add comment=RFC 1918 distance=249 dst-address=10.0.0.0/8 type=blackhole add comment=RFC 1918 distance=249 dst-address=172.16.0.0/12 type=blackhole add comment=RFC 1918 distance=249 dst-address=192.168.0.0/16 type=blackhole

Этот набор маршрутов направит весь трафик до сетей RFC 1918 в «черную дыру», однако, если будут маршруты с меньшей метрикой, то такой трафик пойдет через эти маршруты. Полезно для гарантии того, что приватный трафик не просочится во внешнюю сеть. За совет благодарим achekalin

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

IPv6 туннели

Если вы не используете IPv6 или не хотите что-бы рабочие машины с Windows поднимали IPv6 туннели без спроса, тогда заблокируйте следующий трафик:

/ip firewall filter add action=drop chain=forward comment=Teredo TCP dst-port=3544 protocol=tcp add action=drop chain=forward comment=Teredo UDP dst-port=3544 protocol=udp add action=drop chain=forward comment=6to4 protocol=ipv6

За совет опять благодарим achekalin

Динамические и вложенные списки интеейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть особенность: глубина вложенности. Невозможно вложить вложенный список во вложенный список. Если вы так сделаете (фича такая) вам не сообщат о проблеме, просто такой список работать по факту не будет.

Wi-Fi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

Прочее

Для корпоративного применения рекомендую заводить списки интеейсов и адресов, которые олицетворяют зоны доступа. Тогда, создав такие списки, вы сможете настроить правила прохождения трафика из одной зоны в другую, а так-же легко изменять состав зон. Вообще, чаще используйте списки, а не сами интеейсы, это облегчит перенос конфигурации.

Mikrotik ptp bridge ap

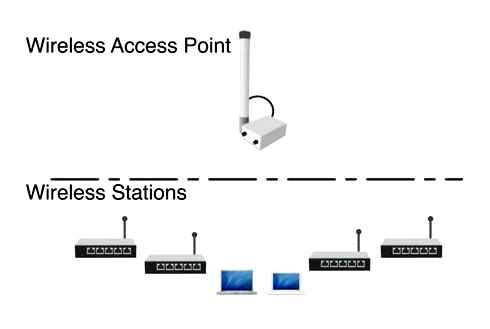

Pro spoj PtP stačí mít RouterBoard s licencí L3. Postup pro vytvoření PtP (point-to-point) spoje je následující:

Bezdrátový režim:

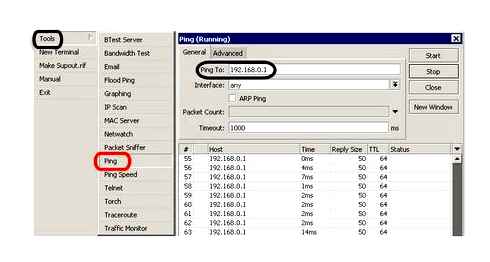

Připojte se k jednotce přes webové rozhraní na výchozí IP adrese 192.168.88.1 a nebo přes program winbox.

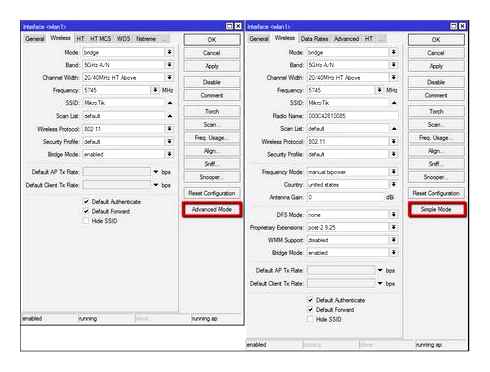

Nastavení se provádí v záložce Wireless. Interfaces. Wireless.

První jednotka se v této záložce nastaví do módu bridge a druhá do módu station bridge.

Nastavení SSID, šířky kanálu a frekvence se provádí na straně jednotky s módem bridge.

Nyní na jednotce s módem station bridge klikněte na Scan. Start. vyberte správnu síť a klikněte na Connect.

V záložce Wireless. Security Profles si vytvořte profil s heslem. Vytvořený profil pak vyberte v záložce Wireless. Interfaces. Wireless. Security Profile.

Po zaregistrování jednotek klikněte v jednotce s módem BRIDGE ve Wireless. Registration na připojenou jedntku a pravým tlačítkem vyberte Copy to Access List

Pak v záložce Wireless. Interfaces. Wireless pak odklikněte Default Authenticate. K jednotce se tak už jiné AP nepřipojí.

Nastavení transparentního BRIDGE:

Na obou jednotkách se vytvoří Bridge rozhraní (záložka Bridge) a v záložce Ports se přidá interface ether1. bridge1 a wlan. bridge1.

V IP. Addresses nastavíte IP adresu např. 192.168.88.1 na interface bridge1.

V záložce Bridge. bridge1. STP lze vypnout nebo zapnout protokol rstp, který hlídá, aby nedošlo k zacyklení v síti.

Zboží bylo přidáno do oblíbených

Oficiální distributor značek:

Velkoobchodní distributor bezdrátových, metalických i optických spojů již od roku 2003.

Spolehlivý dodavatel řešení a služeb. Poskytujeme odbornou technickou podporu a školení.

Nepřehlédněte

2023 100MEGA Distribution s.r.o. Všechna práva vyhrazena. Publikování textů a fotografií bez souhlasu autora zakázáno. Veškeré texty a fotografie mají pouze informativní charakter. Podle zákona o evidenci tržeb je prodávající povinen vystavit kupujícímu účtenku. Zároveň je povinen zaevidovat přijatou tržbu u správce daně online; v případě technického výpadku pak nejpozději do 48 hodin. Nahoru

Nebudete moci objednávat zboží ani neuvidíte vaše ceny.

Zde si můžete upravit nastavení cookies a personalizace. Některé údaje zpracováváme na základě tzv. oprávněného zájmu. V případě, že se rozhodnete souhlas neudělit či jej odvoláte, nebudeme Vám moci doručovat personalizovaný obsah a/nebo se Vám bude zobrazovat nerelevantní reklama.

Nezbytné funkční cookies (1)

Nezbytné soubory cookie pro základní funkce tohoto webu, jako je navigace na stránce a přístup do zabezpečených oblastí webu. Web nemůže bez těchto cookies správně fungovat.

Cookies vašich nastavení (1)

Tyto soubory cookie umožňují webové stránce zapamatovat si vaše preference. Umožňují například zobrazit poslední navštívené produkty či stránky, nastavený jazyk či měnu stránky.

Statistické cookies (1)

Statistické cookies nám pomáhají porozumět tomu, jak se vám se stránkami pracuje, abychom je mohli nadále vylepšovat. Shromažďování těchto dat je anonymní.

Marketingové cookies (3)

Záměrem marketingových cookies je zobrazovat reklamy, které jsou pro jednotlivého uživatele relevantní. Používají se ke sledování návštěvníků napříč webovými stránkami.

Co je to cookies?

Jako cookie se označuje malé množství dat, která server pošle vašemu prohlížeči, který si je uloží. Při každé další návštěvě téhož serveru jsou pak tato data serverem přečtena. Běžně slouží k rozlišování uživatele, aby si web zapamatoval nastavení předvoleb apod. Zjednodušují tak používání webů.

Cookies se ukládají na straně klienta (uživatele) jako krátké textové soubory.

Cookies neznamenají žádné nebezpečí pro počítač jako takový. Přesto mají cookies význam pro ochranu soukromí. Navštívený web si totiž může ukládat do cookies jakékoliv informace, které o návštěvníkovi zjistí, a může tak postupně zjišťovat zájmy konkrétního návštěvníka. V žádném případě však nelze cookies použít pro zjištění totožnosti návštěvníků.

Informací z cookies se dá posléze využívat pro cílenou reklamu, statistické vyhodnocování chování návštěvníků apod. Tyto informace však lze získávat i bez cookies, proto toto jejich využití nemůže být považováno za zvlášť nebezpečné.

Jak cookies používáme?

Naše vlastní cookies

Slouží pro funkčnost webu. Může jít například o vaše nastavení jazyka webu, řazení produktů, umožňují zobrazit vám naposledy prohlížené produkty, udržují informací o přihlášení apod.

Cookies třetích stran

Tento web používá i služby, které buďto vám zjednodušují práci s webem, nebo nám poskytují anonymní statistická data. Tyto cookies jsou řízeny třetími stranami a my nemáme přístup ke čtení nebo zápisu těchto dat.

Jde zejména o systémy pro doručování reklamy nebo analýzy návštěvnosti.

Google Analytics – podrobnosti o tomto nástoji najdete zde Google – bližší informace o pravidlech společnosti najdete zde Sklik – bližší informace o pravidlech systému najdete zde – bližší informace o pravidlech systému najdete zde

Z používání určitých cookies se můžete odhlásit na výše uvedených stránkách nebo na adrese http://www.youronlinechoices.com/cz/vase-volby

Souhlas s ukládáním cookies

Většina prohlížečů cookies automaticky akceptuje, pokud není prohlížeč nastaven jinak. Používáním našeho webu souhlasíte s ukládáním souborů cookies.

Použití cookies můžete omezit nebo zablokovat v nastavení svého webového prohlížeče.

Jak zkontrolovat nastavení cookies v různých prohlížečích

Informace o nastavení konkrétního prohlížeče naleznete na těchto uvedených adresách:

Nastavení soukromí

Na tomto webu používáme soubory cookies a identifikátory, které NEOBSAHUJÍ vaše jméno, či IP adresu. Mohou ale obsahovat např. vaše nastavení voleb na stránce, to jak stránky procházíte či jaký obsah vás zajímá. i tomu zákon říká osobní údaje. Tyto údaje nám pomáhají provozovat a zlepšovat naše služby. Při návštěvě tohoto webu pak identifikátory ukládáme do vašeho zařízení, nebo k nim přistupujeme. Pro některé účely zpracování takto získaných údajů je vyžadován váš souhlas.

Tlačítkem Rozumím a přijímám nám udělujete souhlas používat identifikátory a zlepšovat tak naše služby.

Svůj souhlas můžete kdykoliv změnit nebo odvolat na stránce Nastavení

Vážení zákazníci,Vzhledem k aktuální situaci a šíření nemoci způsobené virem Covid-19, bychom Vás rádi informovali o provozu naší společnosti.

MÁME OTEVŘENO a jsme připraveni i nadále dodávat naše produkty a poskytovat Vám v maximální míře své služby jako doposud.

Vážíme si Vašeho zdraví i zdraví našich pracovníků, a proto se snažíme omezit možnosti vzájemného fyzického kontaktu na mimimum.

Žádáme Vás abyste: pro objednávání zboží, zasílání poptávek, nabídek a pro komunikaci s našimi pracovníky využívali primárně naše e-shopy, popřípadě kontaktovali naše obchodníky telefonicky. omezili na maximální možnou míru osobní odběr zboží, pokud je to možné dopravy fungují zcela běžně; pro Prahu a Brno samozřejmě dále funguje i kurýrní služba omezili na maximální možnou míru osobní předávání a vyzvedávání čehokoliv. např. reklamací, pokud je to možné

Pokud bude nezbytně nutná Vaše osobní přítomnost na našich pobočkách, žádáme Vás o striktní dodržován těchto opatření: dodržujte prosím bezpečnostních odstup. obslouženi budou pouze zákazníci, kteří budou mít na obličeji ochrannou roušku, respirátor nebo jiný prostředek na ochranu úst. vzhledem k tomu, že do odvolaní nelze na pobočkách platit hotově ani kartou, lze tedy platby provést pouze bezhotovostně převodem na účet. před vyzvednutím si prosím ověřte u svého obchodníka, že platba dorazila. upozorňujeme, že z důvodu nařízení vlády, NENÍ MOŽNÝ OSOBNÍ ODBĚR u jakéhokoliv MALOOBCHODNÍHO PRODEJE

Děkujeme, 100Mega Distribution

ODSTÁVKA SYSTÉMŮ! Vážení zákazníci, dne 17.11.2020 v čase od 0:00 do 02:00 bude náš eshop odstaven z důvodu plánované údržby.